无人机对抗技术最新发展

本文编译自Jian Wang等人2021年3月发表于IEEE AEROSPACE AND ELECTRONIC SYSTEMS MAGAZINE的论文Counter-Unmanned Aircraft System(s) (C-UAS): State ofthe Art, Challenges, and Future Trends。

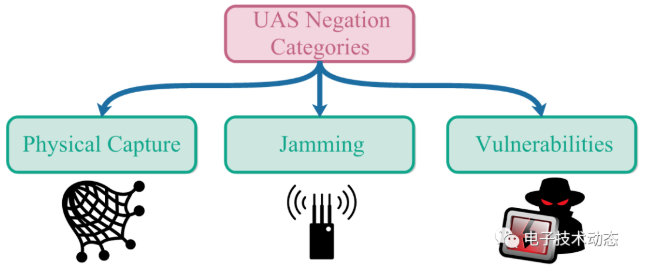

无人机探测和对抗技术仍然不成熟。有关无人机对抗的研究非常有限。David等人[1]构建了一种无人机防御系统架构,并在该架构中明确了有效作用距离,包括初始目标距离、探测距离和对抗距离。有效作用距离决定了响应参数。他们的研究结果显示,当距离超过4000英尺时,基于硬件的反应和对抗措施可以有效地发挥作用。基于该架构,无人机对抗方法可以分为三大类(见图1)。第一类是物理捕捉,重点关注使用物理方法捕获无人机。第二类是利用噪声发生器干扰无人机系统或传感器,从而使无人机控制装置无法再操控无人机。第三类是利用无人机系统或传感器的漏洞获得优先控制权。

图1 无人机对抗方法分类

物理捕捉

捕捉网:捕捉网是一种使无人机失能的物理方法。防御方采用枪支或某些特定武器来触发捕捉网,捕捉无人机。捕捉网发射后开始伸展,当捕捉网接触到无人机时,就会收紧,从而限制住无人机的机动能力。Kilian等人[2]发明了一种可部署的捕捉网系统,可以将其安装在飞机上或经过身份验证的无人机上。定位到未授权或不安全无人机时,捕捉网系统启动,捕获该无人机。使无人机失能的实用方法引起了军方的注意。文献[3]中提出了一种旋转发射的无人机弹丸,该弹丸的作用是发射捕捉网,捕获飞行中的无人机。捕捉网存放在弹头中,因而士兵可以使用普通枪械发射捕捉网。

定向电磁脉冲:电磁脉冲一直以来主要用于对抗汽车中的非法电子装置,这些装置能够重启控制系统或使控制系统无法运行。基于电磁脉冲的功能,Gomozov等人[4]重点研究了如何使无人机上搭载的无线电电子系统失能。他们采用波长λ=2.5cm的时空脉冲来使无人机失能。研究结果表明,该方法可以对0.5到1公里距离内的无人机产生有针对性的影响,同时对生物无害。

物理捕捉方法主要集中在限制无人机的机动能力和使其控制系统无效方面。物理捕捉方法具有操作简单、重量轻、组装快等优点。通过物理捕捉方法捕获的无人机将遭受不同程度的破坏。物理捕捉方法既高效成本又低,但对无人机操作手而言并不友好。

干扰

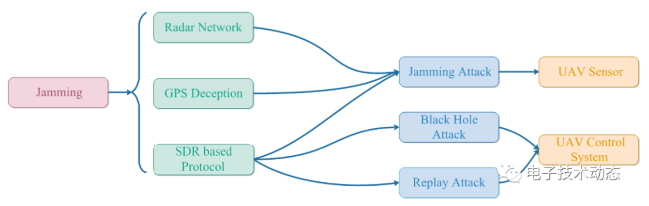

干扰是使进入限飞区的无人机失能的最常用方法。防御方利用噪声信号干扰无人机传感器或系统,使无人机失能。本节中将干扰分为三大类(见图2)。这些攻击方法的主要目标是无人机传感器和系统。Zhao等人[5]提出了一种方法,利用一组无人机组成一个防空雷达网络,干扰目标无人机的传感器。这种方法可以探测未经认证的无人机,并使其失能。他们的实验结果表明,该方法能够跟踪并干扰大疆phantom无人机,使其飞离限飞区,并证明N架无人机组成的网络最多可以使N×(N-1)架无人机失能。Li等人利用直接跟踪欺骗和融合技术侵入无人机的导航系统和轨迹控制系统,夺取优先控制权。基于GPS欺骗干扰理论,他们利用轨迹欺骗技术诱使未经验证的无人机飞离限飞区。他们的研究结果表明,直接航迹法和融合航迹法都可以使无人机偏离限飞区。Parlin等人[6]提出了一种使用SDR实现协议感知无人机干扰系统的方法。他们使用SDR实现了遥控装置的信号,并通过分析识别了通信协议。SDR生成命令,控制无人机飞离限飞区。他们比较了分别使用三种不同干扰方法(单频、扫频和协议感知)的性能。结果表明,协议感知比单频和扫频干扰更有效。

图2 无人机干扰方法分类

单频:在单个通道中心的窄带信号。

扫频:扫过整个2.4GHz ISM频段的线性调频信号。

协议感知:模仿FASST技术(Futaba advanced spectrum spread technology)或ACCST技术(advanced continuous channel shifting technology)的信号。

Li等人[7]提出了一种利用搭载有干扰机的无人机使其他窃听无人机失能的方法。他们利用无人机的机动性接近恶意无人机,而安装在无人机上的干扰机能够影响恶意无人机的飞行轨迹。Sliti等人[8]提出了几种针对无人机网络的攻击方法,最终目的也是使无人机失能。

干扰攻击:发射干扰信号破坏无人机与操作手之间的通信,从而迫使无人机返回“原点”位置,即起飞的位置。

黑洞攻击:一种拒绝服务攻击,它会丢弃传入或传出的通信流量。

重放攻击:一种黑客攻击,旨在恶意重复有效的通信,从而分析和入侵无人机的通信。

Curpen等人[9]重点围绕如何使基于长期演进(LTE)网络的无人机失能进行了研究。两个不同蜂窝网络中的频谱分析表明,针对LTE无人机的有效干扰距离约为60m。Mototolea等人[10]利用SDR分析和劫持小型无人机。他们在研究工作中发现,DSM2解码协议可以实现指纹识别和配对过程。Willner[11]发明了一种可以在战斗区域内使远程自爆无人机失能的系统,该系统支持地面安装,也可以安装在经过身份验证的无人机上。锁定目标后,系统就会发射干扰信号。Bhattacharya等人[12]开发了一种博弈论方法来优化用于驱逐攻击性无人机的干扰方法。

干扰技术在使进入限飞区的无人机失能过程中具备友好和零损伤的特点。各种干扰方法可以在不同层面(从硬件到软件)实现使无人机失能的效果。干扰装置可以大规模部署并长期有效。但是,当前的干扰技术无法产生可以由防御方控制的定向干扰效果。干扰的影响是全向的,可能会影响限飞区中的设备,同时也消耗大量能量。干扰方法的起效时间长,需要等无人机接收到足够的干扰信号后才能发挥作用。在不久的将来,针对无人机的干扰将具备可控性、定向性和快速反应性。

无人机漏洞攻击

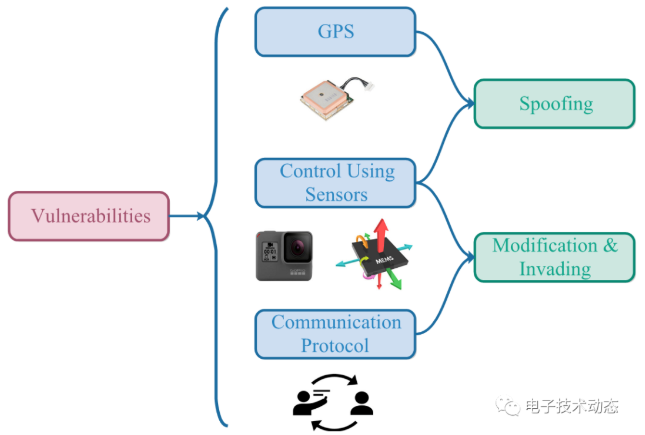

如图3所示,主要有三种利用无人机漏洞的方法。大多数利用漏洞的方法主要关注的都是GPS控制用传感器和通信协议。防御方利用各种方法欺骗GPS和控制用传感器,并对控制用传感器和通信协议进行修改和入侵。Rodday等人[13]展示了一种利用已识别的无人机控制系统漏洞进行中间人攻击,从而注入控制命令影响无人机运行的方法。Dey等人[14]提出使用破解SDK、逆向工程和GPS欺骗的方法劫持无人机。他们比较了大疆和Parrot无人机在遭受漏洞攻击后的性能表现。结果表明,大疆比Parrot无人机更安全,这就意味着很难劫持大疆无人机冲入限飞区。Chen等人[15]分析了无人机导航系统中常用的几种高度估计算法,并针对其中存在的漏洞提出了几种有效的攻击方法。

图3 无人机漏洞攻击方法分类

基于KF的传感器融合

最大程度的假数据注入:修改GPS和气压计测量过程中的计算功能。

基于精准传感器噪声模型的高度估计

阻断GPS:禁用GPS读数。

修改气压计读数:操纵气压计并注入恶意数据。

一阶低通滤波器

注入气压计读数并影响估计结果的准确性。

Esteves等人[16]演示了对锁定目标的模拟,通过模拟获取内部传感器的操控权,使限飞区内的无人机使能。Melamed等人申请了一项专利,该专利描述了如何使用带天线阵列的SDR来探测无人机,并产生覆盖信号攻击无人机的通信链路,从而使无人机使能。Marty[17]提出了一种劫持ArduPilot Mega 2.5自动飞行仪MAVLink协议的方法。Katewa等人[18]提出了一种概率攻击模型,基于伯努利过程对部分传感器执行拒绝服务攻击,从而使无人机失能。他们还说明了无人机传感器上的漏洞,并描述了通过干扰传感器或接入控制系统使无人机失能的策略。Huang等人[19]提出了一种基于物理层的欺骗攻击方法,利用到达角度、基于距离的路径损耗和Rician-k因子识别无人机和信号来源。

对系统漏洞的渗透长期以来一直影响着计算机领域的安全进程。随着业余无人机的发展,无人机有了自己的操作系统(OS)。这对防御方来说是一个很好的机会,可以通过操作系统的漏洞操纵无人机。嵌入式系统和各种传感器的集成进一步扩大了无人机操作系统的漏洞。无人机操作系统的漏洞未来有望提高操纵恶意未授权无人机的成功率。

评论 (0人参与)

最新评论